De acuerdo con el reporte realizado por Dove Consulting y la Asociación de Banqueros de América, el uso de tarjetas de crédito, débito y prepago se está convirtiendo en la forma de pago dominante en los tres escenarios más importantes: establecimientos comerciales, compras por internet y pago de facturas. Debido a las facilidades y beneficios que implica el uso de tarjetas junto con las innovaciones en las formas de pago, se cree que ésta tendencia continuara por los siguientes años, llegando a cubrir más del 80% de todos los pagos realizados mensualmente en los próximos años.

El uso de tarjetas para realizar pagos requiere de la coordinación de muchas entidades como comerciantes, los emisores de las tarjetas, los bancos afiliados a las entidades comerciales y la red de transacciones. El proceso de pago, por ejemplo, empieza en el momento en que el usuario desliza su tarjeta por el lector, haciendo que se almacene toda su información en un servidor local. El proceso continúa cuando éste se encarga de verificar los datos recolectados con el emisor de la tarjeta para luego realizar la aprobación de la transacción con la entidad bancaria a la que se encuentra afiliado. Todo este flujo de información confidencial puede verse afectado por fallos de seguridad en uno de los sistemas involucrados, exponiendo a entidades no autorizadas los datos de miles de clientes que fueron almacenados, afectando negativamente a los usuarios, los establecimientos comerciales o incluso a las mismas entidades bancarias.

Esto ha hecho que muchas de las grandes redes de pagos con tarjetas establecieran sus propios programas de seguridad de manera independiente para evitar el fraude en sus procesos. Algunos de estos ejemplos son Visa Card Information Security Program (CISP), Master Card Site Data Protection (SDP), JCB Data Security Program y American Express Data Security Operating Policy. Debido a que estos programas se realizaron de manera fragmentada no cumplieron las expectativas con las que fueron ideados, terminando finalmente en que todos los grandes operadores fundaran conjuntamente el Payment Card Industry Security Standars Council (PCI SSC) en el año 2004, logrando publicar en diciembre de ese mismo año el estándar PCI DDS (PCI Data Security Standar). Este estándar fue actualizado en los años 2006 y 2008.

La idea básica detrás de esta idea es la estandarización de una serie de prácticas y supervisiones con el fin de garantizar la seguridad en la información sensible de los usuarios de tarjetas de pago. Adicionalmente se busca crear una guía para los comerciantes, proveedores de servicios y adquirientes que hacen uso de este tipo de transacciones para evitar los fraudes con tarjetas de crédito.

I. Antecedentes

De la misma manera en que se incrementó el uso de tarjetas de pago también lo hizo la tasa de aparición de problemas de seguridad y millones de datos que contenía información privilegiada de los usuarios salieron a la luz pública y utilizada para cometer fraudes. En febrero del 2003, una compañía de procesamiento de datos para tarjetas de crédito, Data Processors International, perdió entre 5 y 8 millones números de tarjetas. Aparentemente, un intruso logró tener acceso a unas de las estaciones de trabajo dentro de la compañía.

En 2005, Choice Point sufrió el robo de la información de cerca de 163.000 clientes, siendo multada con U$10 millones de dólares y obligada a pagar otros U$10 millones en la reparación de los clientes. En 2006, VISA reportó en EEUU cerca de 365 ataques que causaron la pérdida a entidades comerciales de productos valorados en U$4.4 millones. Este mismo año, Circuit City, una de las grandes tiendas de américa, perdió cerca de 2.6 millones de datos de usuarios de tarjetas de crédito debido a que uno de sus instituciones asociadas y contratadas para el manejo de esta información, desecho de manera inapropiada 5 unidades de disco duro.

En agosto de 2009, el Departamento de Justicia de Estados Unidos anunció la detención de un hombre residente de Florida que robó 130 millones de números de tarjetas de crédito y débito, considerado uno de los mayores de la historia. Este hombre accedió ilegalmente a los sistemas informáticos de la compañía de manejo de pagos por internet Heartland Payment Systems, que ofrecía sus servicios a las cadenas de establecimientos 7-Eleven y a la cadena de supermercados Hannaford Brothers.

Incidentes como estos generaron la presión y demandan por parte de los usuarios para la consolidación de estándares de seguridad como PCI DSS para garantizar la privacidad de la información de los clientes de este tipo de tarjetas de pago. En la actualidad, las compañías que no implementen este tipo de estrategias, son perseguidas y penalizadas por entes gubernamentales

II. Arquitectura de la Transacción de Pago

Cada transacción realizada con una tarjeta de pago consiste en dos pasos: Flujo de transacción y Compensación y Liquidación.

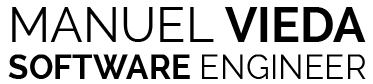

Flujo de la Transacción

Cada transacción empieza cuando el cliente desliza la tarjeta en un datafono o introduce los datos en el portal web. El establecimiento comercial entonces almacena el tipo de tarjeta, número de cuenta, fecha de expiración y otros códigos de identificación y seguridad. Esta información es enviada al comerciante-comprador (merchant-acquirer). Éste es una institución comercial que se encarga de manejar los clientes de los comerciantes en las redes de pagos. Algunos proveedores de redes de pago como Visa y MasterCard no emite tarjetas de crédito directamente a sus clientes, como si lo hacen otros proveedores como Discover y American Express, de manera que estos últimos juegan el papel de comerciante-comprador y red de pagos simultáneamente.

El emisor de la tarjeta verifica entonces el estado de la cuenta en sus bases de datos y responde al comprador. Este reenvía el código de autorización al equipo terminal donde se inició el proceso.

Este primer paso no termina con el manejo de dinero a través del sistema bancario, aun cuando la transacción para el poseedor de la tarjeta haya concluido en la tienda. Algunos establecimientos comerciales de pequeño y mediano tamaño envían los datos de las transacciones al finalizar el día a los compradores, mientras que los grandes establecimientos lo hacen en tiempo real. El siguiente proceso, es el encargado de realizar el manejo de los fondos.

Compensación y Liquidación

En el proceso de compensación y liquidación, el comprador recibe los datos por parte del comerciante y los envía a la red de pagos apropiada (Visa, MasterCard, etc) en donde se encamina directamente al emisor de la tarjeta. Es éste el que finalmente realiza el cobro al usuario y retorna el pago respectivo, descontando sus respectivos impuestos.

Aplicación de PCI DSS

En la figura 1 se puede apreciar en diagrama de flujo de información de estas dos actividades. Es aquí donde se nota que varias entidades involucradas tienen el manejo de información se sensible de los usuarios de tarjetas. Además, cada una puede recurrir a funciones de terceros para realizar su labor, quienes deben también velar por la protección de esta información para evitar casos como los mencionados en la sección de antecedentes.

El estándar de seguridad de datos PCI DSS se aplica para cualquiera que almacene, procese o transmita información de un usuario de algún tipo de tarjeta, así como también a todos los sistemas técnicos y operacionales que se encuentran conectados o incluidos a la red de pagos.

III. Estándar de Seguridad De Datos Para Pagos Con Tarjeta – PCI DSS

Este PCI DSS está compuesto por 12 requerimientos agrupados en 6 categorías conocidas como *Objetivos de Control *que se describen a continuación.

Construir y Mantener una Red Segura

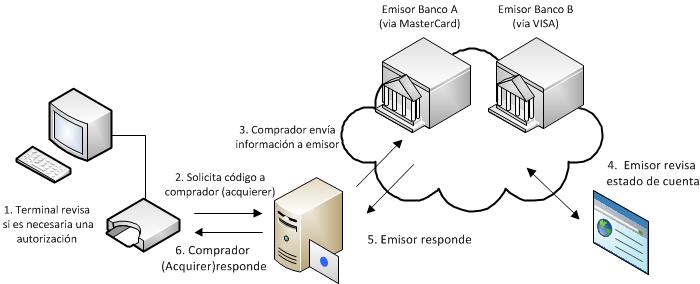

Los hackers pueden tener acceso a las redes de pagos a través de un acceso en los sistemas de las entidades comerciales. Esto hace que el uso de Firewalls tengan un papel importante, controlando el tráfico que entra y sale de estas redes internas de cada comerciante. PCI DSS requiere que se tenga un Firewall configurado para proteger su propia red, y por ende, los datos de los portadores de tarjetas de pago.

El estándar requiere un análisis de todos los protocolos peligrosos o que no han sido probados, definición de roles y responsabilidades, así como un listado de todos los servicios y puertos requeridos para operar. Todo lo que no sea necesario debe ser bloqueado por estos Firewalls.

Es recomendado tener una configuración de Firewall de tres áreas: interna donde está almacenada la información sensible (INS – Internal Network Zone), Perimetral (DMZ, Demarcation Zone) en donde están los servidores de acceso externo y la zona externa, como se observa en la figura 2. Cada interconexión de zonas debe estar supervisada y controlada por un juego de reglas en el Firewall. Por ejemplo, cualquier tráfico de la zona externa a una zona interna debe ser denegado y bloqueado.

Finalmente, el estándar recomienda no utilizar cualquier configuración por defecto de los equipos, como contraseñas y SSID de conexiones inalámbricas, que debe ser cambiada y no difundida. Las conexiones WiFi deben ser autenticadas y encriptados por WPA.

Proteger Información del Portador de las Tarjetas

La información almacenada debe ser protegida en caso de que el Firewall sea penetrado o se tenga acceso físico a la información. Para esto, se debe limitar la información almacenada a el menor tiempo posible de acuerdo las necesidades del negocio y restricciones legales, y no se debe nunca almacenar la información de la cinta magnética o códigos de verificación ni números de identificación personal (PIN). La información que sea almacenada debe estar encriptado y se debe mantener las claves de encriptación bajo el menor número de guardianas y almacenadas en muy pocos sitios.

Durante la transmisión de esta información, se debe utilizar protocolos de seguridad y criptografía fuerte como Internet Protocol Security (IPSEC) y SSL/TLS. Se recomienda usar librerías de criptografía como AES y 3DES. En comunicaciones inalámbricas, además se requiere protocolos como WPA, WPA2, VPN y SSL.

Mantener un Programa de Gestión de Vulnerabilidades

Software maliciosa, como virus, gusanos y trajanos pueden dar acceso a personas malintencionadas. Estos pueden acceder incluso por medios legítimos como email, dispositivos portátiles o unidades de disco externas. Se recomienda usar software de seguridad como Antivirus para llevar un registro de estas acciones y evitar las acciones más comunes.

Otro medio de acceso son las vulnerabilidades de los sistemas. Se recomienda actualizarlos con los parches de actualización del vendedor de sistema en un tiempo menor a un mes. Antes de hacerlo, se debe validar su funcionamiento en un entorno de pruebas controlado.

Para aplicaciones web se debe seguir el Open Web Application Security Project Guide, con el fin de validar que no se evitan las vulnerabilidades muy bien conocidas como validación de datos de entrada, ataques cross-site scripting, desbordamientos de memoria, etc.

Implementar Sistemas de Acceso Seguro

Cualquier acceso a información sensible debe ser controlado y autorizado solamente a quienes lo necesiten y en el nivel requerido. Además, cada usuario debe contar un ID que permite ser auditado sobre sus acciones. Cada ID, como nombre de usuario, contraseña, token o información biométrica debe ser encriptado antes de ser transmitida y cada cambio realizado debe ser almacenado en un log.

Específicamente se tienen las siguientes reglas: 1) antes de resetear una contraseña, se debe validar a profundidad el usuario; 2) la contraseña por defecto debe ser diferente para cada usuario y debe ser cambiada en el primer acceso; 3) revocar permisos una vez se termine la sesión; 4) eliminar cuentas inactivas cada 90 días; 5) deshabilitar accesos remotos a menos que sea supremamente requerido; 6) tener políticas de distribución de accesos a quienes tienen acceso a información sensible; 7) no se permite compartir claves de acceso a grupos; 8 ) cambio de clave cada 90 días; 9) no se permite utilizar una de las 4 contraseñas anteriores; 10) bloquear usuarios con más de 6 accesos fallidos; 11) este bloqueo puede ser de media hora o un tiempo establecido por el administrador de seguridad; 12) expirar la sesión si está inactiva por más de 15 minutos; 13) solicitar credenciales de acceso, incluso a administradores y gerentes; a las bases de datos.

Se debe también limitar el acceso físico a los sistemas y bases de datos. Para esto se requiere uso de protocolos de seguridad en edificaciones seguras y controladas por sistemas electrónicos como video cámaras, donde se registre cualquier acceso en un record por mínimo 3 meses si está permitido por la ley. Limitar el uso de equipos personales y el uso de redes inalámbricas.

Se debe mantener también un trato seguro a los backup de la información sensible. Esta información off-line debe ser almacenada en un lugar seguro y no debe ser distribuida bajo estrictos protocolos de seguridad, como uso de transporte de valores y en contenedores marcados como información confidencial. Si se necesita ser eliminado, esta debe seguir un protocolo para garantizar que esta información no pueda ser recuperada de ninguna manera.

Monitoreo Regular y Prueba de Redes

PCI DSS demanda que todo acceso a información sensible debe ser seguida y monitoreada en logs. Estos permiten determinar las acciones de todas las personas y determinar las razones si algo falla. Estos archivos deben almacenar accesos fallidos tratando de usar privilegios de administradores y asociarlos con los mecanismos de identificación. Todos los componentes deben auditar identificación de usuarios, tipos de eventos y tiempos, origen de acciones e información accedida o afectada. Todos estos archivos deben ser igualmente protegidos de acceso en áreas seguras y centralizadas. Estos no deben tener posibilidad de ser cambiados y deben ser almacenadas por al menos un año y por 3 meses para acceso inmediato.

Se deben identificar nuevas vulnerabilidades regularmente, en especial después de actualizaciones o servicios de mantenimiento. Todas las conexiones, sistemas de seguridad y control de acceso deben ser probadas rutinariamente para garantizar que se están controlando los accesos no autorizados. En cada nueva instalación o cambio de topología de redes, se deben validar todas las vulnerabilidades internas y externas por una entidad certificada (PCI Qualified Scan Vendor).

Mantener una Política de Seguridad de Información

Este último objetivo de control define la sensibilidad de la información y la responsabilidad de los trabajadores en la protección de la información que tienen a cargo.

Se deben desarrollar políticas de uso para los empleados que usen dispositivos críticos o tecnológicos que puedan presentar algún tipo de amenaza, como tecnologías inalámbricas, dispositivos portátiles, memorias removibles, PDAs e incluso correo electrónico. Cada una de estos debe tener una autenticación para ser utilizadas, y esta solo se debe dar después de haber sido inspeccionados y entendido la importancia de ser aprobadas para la ejecución de las labores del empleado. Adicionalmente, cada dispositivo debe ser almacenado en una base de datos con los datos de quien lo utiliza para poder dar seguimiento a sus acciones.

Para lograrlo, se deben crear documentos donde se definan de manera clara y desambigua las políticas y procedimientos de seguridad. En primer lugar, estas deben dar responsabilidades a los empleados que utilicen estos elementos. En segundo lugar, se debe establecer las alertas de los monitoreos y controles de acceso declarados y a quienes se informa y como se actúan en caso de presentarse una alerta. También es importante cerciorarse que todos los empleados conocen y entienden estas políticas y sus implicaciones con claridad, para evitar ataques internos.

La compañía debe también tener una estrategia de respuesta en caso de presentarse un rompimiento de la seguridad. Este plan debe incluir un plan sólido que coordine acciones para garantizar la recuperación del negocio y procedimientos de continuidad. Este debe ser probado al menos una vez al año. El personal encargado debe monitorear 24/7 los datos sensibles y deben proveer detección y prevención de intrusos así como integridad en los archivos de monitoreo.

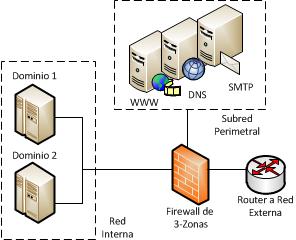

IV. PCI En Un Contexto de TI

En la figura 3 se observa la aplicación de PCI DSS en el contexto de la arquitectura de TI de un comercio minorista. Este se encuentra dividido en 5 subsistemas importantes: Ambiente de la tienda; Ambiente de e-commerce; Back-Office y sistemas ERP (Enterprise resource planning); Ambiente de administración de negocio; y finalmente ambiente de tecnologías de información, junto a su ambiente de desarrollo, implementación y pruebas. Cada uno de estos subsistemas se encuentra controlado por un Firewall. Los componentes claves se pueden elaborar de la siguiente manera:

Equipos Electrónicos de Puntos de Venta Finales (EPOS – Electrónic Point of Sale)

Son los equipos de los terminales de las cajas del establecimiento comercial e interactúan con los usuarios. Estos se encargan de colectar la información de la tarjeta y el usuario, pero no deben en ningún momento almacenarla. En algunos casos estos se comunican directamente con la red del vendedor (acquirer) a través de un protocolo asíncrono (VISA1 o VISA2), o un protocolo síncrono como el ISO 8583/SDLC. También pueden

usar un protocolo IP. Sin embargo, lo más general es que estos equipos se conecten únicamente con el servidor de la sucursal comercial a través de una red privada, y es este servidor el que finalmente se comunica con el vendedor de la tarjeta correspondiente. En ambos casos, la comunicación con los EPOS debe ser encriptado, dado que están transmitiendo información sensible.

Servidor de la Tienda

Cada tiende puede tener su propio servidor, que es lo más común en la actualidad, en donde se almacenan los datos de las tarjetas y sus transacciones. Toda esta información debe ser igualmente encriptado de manera separada al sistema operativo. Este servidor puede estar corriendo otro tipo de aplicaciones como inventarios o manejadores de empleados.

Aplicaciones

Toda comunicación entre EPOS y otro tipo de aplicaciones debe estar mediado por un Firewall, asi como la información transmitida encriptada

Comercio Electrónico

Al igual que los EPOS, los portales web que ofrecen comercio deben estar separados del resto del sistema por medio de inFirewall. La comunicación de datos de las tarjetas y usuario entre el sitio web e Internet debe estar encriptado.

Base de Datos

Las aplicaciones de las bases de datos y las aplicaciones de productividad de la empresa u organización deben estar física y lógicamente separadas.

Para el manejo de roles, es importante que se establezca a cada individuo su rol dentro del sistema, de acuerdo con las labores que realiza y otorgarle un identificador único. El monitoreo y los accesos a los derechos de cada uno se debe hacer en tiempo real. Usuarios de la central de repositorio deben ser controlados, administrados y dados de baja inmediatamente del sistema cuando sea necesario.

V. Requerimientos Para Asesores de Seguridad Calificador por PIC (QAS)

Las dos grandes empresas emisoras de tarjetas de pago, VISA y MasterCard, requieren el uso de compañías certificadas en seguridad de datos para PCI (QDSC – Qualified Data Security Companies). Las compañías entonces deben ser validadas sobre su implementación de los estándares de seguridad. Actualmente, la PCI SSC publicó el Payment Card Industry Data Security Estándar Validation Requirements for Qualified Security Assessors (QSA). Los requerimientos para ser QDSC o QSA son exactamente los mismos y el proceso de certificación consiste en dos pasos: Certificación de la compañía en sí misma y la certificación de los empleados de la compañía que están manejando los datos sensibles. Cada uno de estos requerimientos se agrupan en 6 categorías que se muestran a continuación:

Requerimientos de Negocio para QSA

En este campo se debe demostrar la estabilidad e independencia de la compañía, así como la cobertura de seguros.

-

Estabilidad: *La compañía debe ser legítimamente establecida y con un buen historial crediticio. Esto también implica que la compañía no debe tener antecedentes de actividades ilícitas o fraudulentas. Para esto, la compañía debe mostrar sus licencias de funcionamiento y una copia con la información del número total de empleados y cuántos de ellos pueden ejercer una labor técnica de seguridad tecnológica de la empresa.

-

Independencia: *Un QSA debe proveer juzgamientos imparciales mientras realiza valoraciones, por lo que se debe limitar sus fuentes de influencia. Para esto, se debe revisar la historia de los directores de la compañía. Así mismo, esta debe firmar el acuerdo que no puede generar valoraciones para cualquier entidad con la que haya tenido algún tipo de relación o con la que cualquier QSA se encuentre investigando. También se debe revisar que la QSA no ha ofrecido ningún tipo de regalo, favor, servicio o gratitud a cualquier empleado del PCI SSC o cualquier entidad que tenga relación con el proceso de admisión. Es necesario firmar también un acuerdo en donde se prohíbe el uso del estatus de miembro QSA para generar ofertas o atraer clientes, así como tampoco debe establecer o declarar que la implementación de PCI DSS y/o Mejores Prácticas para Aplicaciones de Pago deben hacer uso de servicios o aplicaciones de un QSA.

-

Cobertura de Seguros: *Cada QSA debe tener una cobertura mínima en un seguro para cubrir con posibles gastos de indemnización. Cada QSA debe también demostrar capacidad de recuperación de pérdidas financieras o de cualquier índole debida a actos, errores u omisiones en procesamientos computacionales o servicios de tecnología de información debido a daños, destrucción o corrupción de sus sistemas, incluyendo accesos no autorizados, transmisión de virus, denegación de servicio, fallos de seguridad de la red con la que se comunica con sus clientes.

Requerimientos de Habiliades para QSA

Es también indispensable que se certifique que los empleados de una QSA tienen las habilidades suficientes para realizar su trabajo.

-

Servicios y Experiencia de un QSA: *Es necesario acreditar experiencia de asesorías en temas de seguridad. No solo se debe garantizar personal con capacidad para ofrecer asesoría en seguridad de datos, sino que además deben contar con trabajo previo en este campo. Para esto, los interesados deben presentar la documentación de su experiencia y conocimiento adquirido. Se requiere de al menos dos clientes importantes con los que se haya trabajado en el pasado.

-

Habilidades y Experiencia de los Empleados de una QSA:* Cada uno de los empleados de una QSA debe ser también certificado. Los empleados deben ser responsables por la calidad de la asesoría en seguridad de datos para la PCI, así como tener presencia durante la consultoría para realizar los procesos de auditoria correspondientes.

Cada uno de los empleados QSA deben tener la información suficiente en seguridad y la experiencia para liderar una asesoría en seguridad para una empresa lo suficientemente compleja. Para esto, la compañía candidata debe presentar documentación completa de cada uno de sus empleados (certificados, grados de estudio, instituciones educativas, certificados de experiencia, rolos desempeñados, etc.)

Cada empleado debe tener certificados de experiencia en la industria de seguridadad. Cada uno de los empleados QSA debe tener por lo menos uno de los siguientes certificados: CISSP (Certified Information System Security Professional), CISA (Certified Information Systems Auditor) y CISM (Certified Information Security Manager). Si no tiene uno de estos certificados, debe demostrar por lo menos 5 años de experiencia en temas de seguridad.

Requerimientos Administrativos para QSA

El equipo administrativo de la QSA debe estar liderado por dos personas de contacto. Estos deben dar autorización a un empleado de PCI SSC para realizar investigaciones de fondo dentro de la compañía, con el fin de determinar áreas débiles a mejorar o para el proceso de re-certificación.

Se debe garantizar que se tiene con la capacidad para ejercer un fiel control de los procedimientos requeridos por PCI SSC, asi como garantizar un nivel de calidad exigido por la industria en sus procesos internos.

Cada candidato debe también demostrar su capacidad de seguridad de los archivos obtenidos durante las consultorías, y debe mantener registro de sus actividades por lo menos durante tres años con alto grado de seguridad.

VI. Procedimiento de Escaneo de Seguridad de VISA Europa

De acuerdo con las regulaciones de VISA Europa, un programa de vulnerabilidades debe incluir un programa de escaneo de fallos de seguridad en la red de pagos con tarjeta con el fin de identificar vulnerabilidades en la red o algún sistema de infraestructura. El resultado de dicho análisis debe ser usado para generar el parche adecuado. Este tipo de análisis debe efectuarse a todos los establecimientos comerciales y prestadores de servicios relacionados que tienen una IP externa y tiene algún tipo de almacenamiento o procesamiento de información de tarjetas de pago. Durante estos ejercicios, no se debe ver afectado su normal funcionamiento. Si se ha realizado alguna modificación, la revisión debe incluir nuevas posibles vulnerabilidades del nuevo sistema o topología.

Estos procedimientos deben ser ejecutados regularmente y se deben verificar Firewalls, Routers o cualquier dispositivo de enrutamiento y filtrado, sin importar su uso o red a la que pertenezca.

Es muy importante realizar pruebas detalladas a los servidores web, puesto que estos están en contacto directo a cualquier usuario en la web. Si existe un servidor de aplicaciones, este también debe ser probado, ya que es un paso intermedio en el transporte de información sensible. Si el proveedor de servicios del comerciante utiliza su propio DNS, este también debe ser evaluado para riesgos, ya que es posible tener acceso a datos de las tarjetas de pago suplantando dicho servidor. Las redes perimetrales o DMZ contienen servidores de correo que pueden servir como rutas de acceso a hacker si presentan vulnerabilidades, por lo que también deben ser puestos a prueba. Es común que se utilice balanceo de cargas en los servidores, por lo que se requiere realizar pruebas de manera individual a cada uno de los servidores, ya que de no hacerlo, es posible dejar oculta alguna vulnerabilidad en alguno de los servidores. También deben ser evaluadas las redes inalámbricas de los comerciantes, así como sus LANs, dado que pueden dar lugar a riesgos.

VII. Conclusiones

El estándar de seguridad de datos PCI DDS es el primer estándar que se encarga de proteger la información de los usuarios de tarjetas de pago y que ha sido ampliamente difundido en este tipo de industria. Resultó del aporte colaborativo de los principales y más grandes administradores de redes de pagos y emisores de tarjetas. El estándar incluye un esfuerzo de cada compañía en varios aspectos, incluyendo seguridad en redes, manejo de vulnerabilidades, control de acceso y asesorías y reportes de seguridad. Esto ha logrado que a través de un continuo asesoramiento de exportes y reportes de actividades, comerciantes y proveedores de servicios hayan reducido significativamente los problemas de seguridad que pueden dar lugar a fraudes bancarios o robo de identidad que ha causado pérdidas millonarias a este sector económico.

Las mayores redes de tarjetas como VISA, MasterCard, Discover, American Express y JCB han logrado obligar a los comerciantes a conseguir un nivel mínimo de seguridad en sus procesos de pago con tarjetas. Sin embargo, estos 12 requerimiento que son solicitados y que fueron explicados en el documento, son difíciles de implementar debido a las complejidades tanto organizaciones como técnicas. Esto se ha evidenciado en las dificultades que presentan muchos de los vendedores y compradores de tarjetas en cumplir a cabalidad con el estándar. Según un reporte de VISA, solo el 22% de sus más grandes vendedores y adquisidores tienen cumplimiento de las normas del PCI SSC.

Debido al alto costo y complejidad que requiere la implementación de todos los estándares de seguridad exigidos por la PCI SSC, existen varias compañías que ofrecen una solución lista para ser adaptada a cada negocio.

A pesar de que existe un alto grado de preocupación en el gobierno por generar una política de control de seguridad de los datos personales de los poseedores de tarjetas, no ha logrado que todas las compañías inviertan en protecciones. Esto causa que aun sigan existiendo riesgos de seguridad, dado que un solo punto que pueda ser quebrantado significa la pérdida de toda seguridad. Es importante por eso seguir trabajando en conseguir soluciones eficaces y crear la presión necesario como usuarios en todos los establecimientos comerciales en los que utilicemos nuestras tarjetas, para que nos aseguren que están cumpliendo con un grado mínimo de seguridad en el manejo de nuestros datos.

VI. Bibliografía

Liu, J., Xia, Y., Chen, H., & Ozdemir, S. (2010.). A Survey of Payment Card Industry Data Security Standar. IEEE Communications Surveys & Tutorial, Vol 12. No.3. Pags 287-303.